Bei der Nutzung des Access-List-Konzepts werden Benutzer nach Rollen oder Funktionen im Unternehmen zusammengefasst (Pförtner, Sachbearbeiter, Personalbearbeiter, Abteilungsleiter, Administrator, Controller, Geschäftsführer,...), wobei ein Benutzer natürlich mehrere „Rollen“ haben kann. Jede „Rolle“ wird auf einen Keycode abgebildet.

Jedem Benutzer einer UTM-Anwendung ordnet der Administrator eine oder mehrere Rollen zu (z.B. Sachbearbeiter, Abteilungsleiter, ...).

Für die zu schützenden Objekte - Services und TAC-Queues - wird dann anhand der Access-List festgelegt, welche Benutzergruppen (Sachbearbeiter, Controller...) Zugriff haben.

Haben Sie zum Beispiel „Personalbearbeiter“ als Rolle 2 definiert, und Geschäftsführer als Rolle 1, so können Sie festlegen, dass nur diese Benutzergruppen Zugriff auf den Service „Personal“ haben sollen, indem Sie dem Service eine Access-List zuweisen, die die Codes 1 und 2 enthält.

Den betreffenden Benutzern wiederum wird ein Keyset zugewiesen, das alle Rollen (Keycodes) enthält, die der Benutzer wahrnehmen darf.

Wenn Sie das Administrationstool WinAdmin oder WebAdmin für die Festlegung von Access-Lists und Keysets verwenden, können Sie statt der numerischen Codes auch sprechende Rollennamen verwenden (UTM-intern werden diese symbolischen Namen dann in numerische Codes umgesetzt).

LTERM-Partner können nur mit einem Lockcode geschützt werden. Bei der Verwendung von Access-Lists sollten Sie jedoch auf den zusätzlichen Zugriffsschutz der LTERM-Partner durch Lockcodes verzichten, d.h. den Operanden LOCK der LTERM- bzw. TPOOL-Anweisung sollten Sie nicht angeben. Durch die Zuweisung eines geeigneten Keysets an den LTERM-Partner können Sie trotzdem sicherstellen, dass nur über bestimmte LTERM-Partner auf sicherheitsrelevante Daten zugegriffen wird.

Diese Variante hat zudem den Vorteil, dass die im Keyset des LTERM-Partners vorhandenen Keycodes nicht im Keyset des Benutzers vorhanden sein müssen. Damit kann zum Beispiel in einer Anwendung eine Reihe von Keycodes für den Zugang über LTERM-Partner reserviert werden, da es genügt, wenn beim Zugriff auf einen bestimmten Service in der entsprechenden Access-List eine der „Rollen“ des zugreifenden Benutzers enthalten ist und einer der Keycodes des LTERM-Partners.

Wenn Sie einen Service oder eine Queue mit einer Access-List schützen wollen, müssen Sie:

die Access-List mit der Anweisung KSET definieren und

die Access-List mit dem Parameter ACCESS-LIST der TAC-Anweisung dem Service oder der Queue zuweisen

die Benutzer-spezifischen Keysets mit der Anweisung KSET definieren und

den gewünschten Keyset mit dem Parameter KSET der Anweisung USER dem Benutzer zuweisen

Wollen Sie außerdem festlegen, dass der Zugriff auf sicherheitsrelevante Daten nur über bestimmte LTERM-Partner erfolgen darf, weisen Sie den LTERM-Partnern mit dem Operanden KSET der LTERM- oder TPOOL-Anweisung geeignete Keysets zu.

Der Zugriff auf einen Service oder eine TAC-Queue setzt dann voraus, dass sowohl für den Benutzer als auch für den LTERM-Partner, über den der Benutzer angemeldet ist, mindestens jeweils eine Rolle definiert ist, die in der Access-List des Services/der Queue enthalten ist.

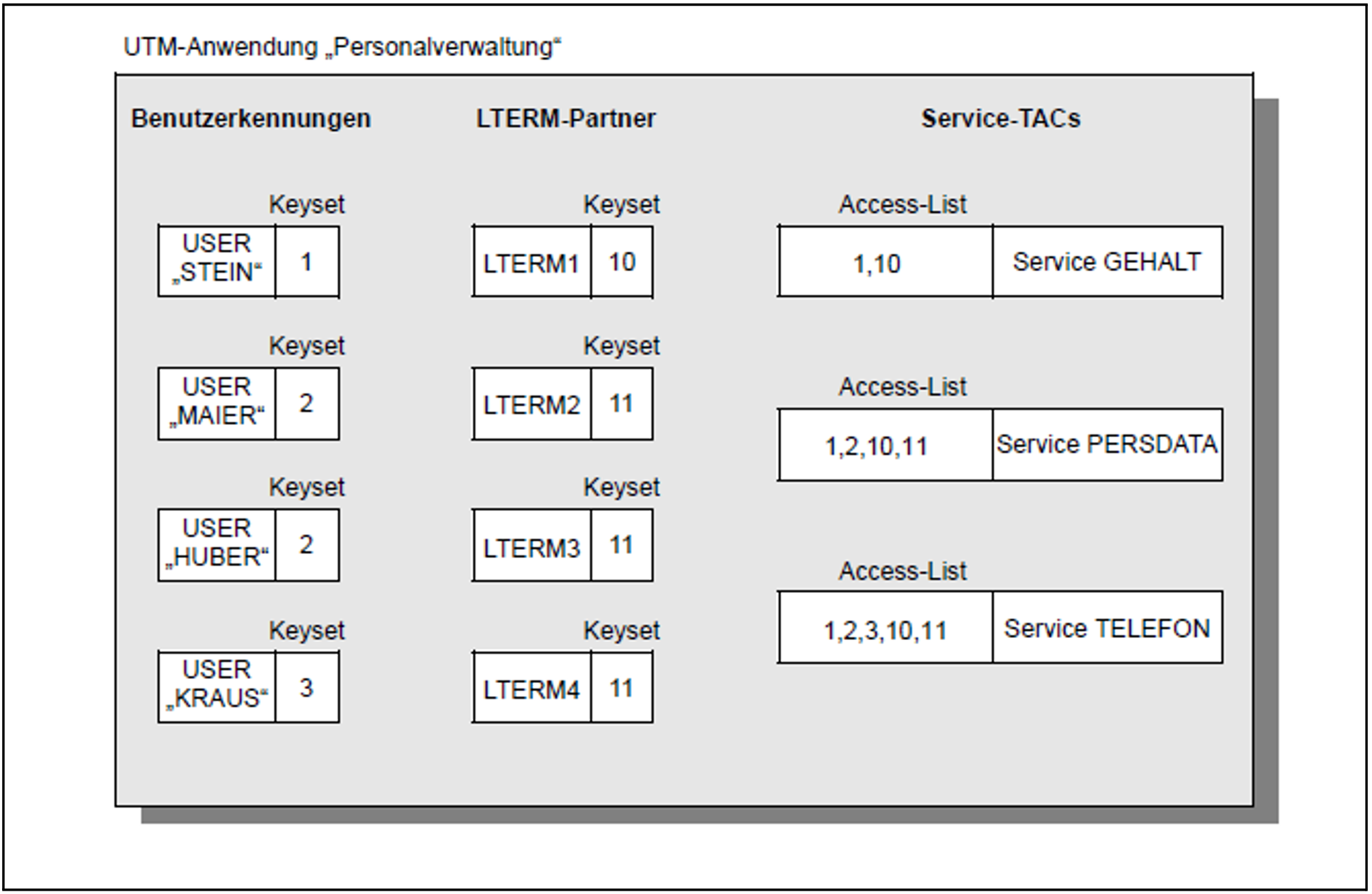

Beispiel Personalverwaltung

Bei diesem Beispiel gibt es für Bearbeiter und LTERMs folgende Rollen:

1: | Geschäftsführer |

2: | Sachbearbeiter |

3: | Auskunft |

10: | LTERM mit hoher Sicherheitsstufe |

11: | LTERM mit normaler Sicherheitsstufe |

Die Anwendung besitzt die Services GEHALT (Gehaltsabrechnung), PERSDATA (Mitarbeiterdaten bearbeiten) und TELEFON (Telefonlisten abrufen).

Damit ergibt sich folgendes Bild:

Bild 34: Zugriffsschutz mit dem Access-List-Konzept

Ein Benutzer darf einen Service nur dann starten, wenn das Keyset der Benutzerkennung und das Keyset des LTERM-Partners, über den er sich anmeldet, einen Key enthalten, der in der Access-List des Services enthalten ist:

Benutzer STEIN ist Geschäftsführer und darf als einziger alle Services aufrufen. Für den Service GEHALT muss er sich aus Sicherheitsgründen über den Client anmelden, der dem LTERM-Partner LTERM1 zugeordnet ist.

Die Benutzer MAIER und HUBER sind Personalsachbearbeiter und dürfen die Services PERSDATA und TELEFON aufrufen (über jedes LTERM).

Benutzer KRAUS arbeitet in der Telefonvermittlung und darf nur auf TELEFON zugreifen.