Das ursprüngliche Syslog-Protokoll wurde in RFC 3164 definiert. Da es jedoch keine offizielle Standardisierung erfuhr, wurde mit RFC 5424 ein neuer Standard veröffentlicht, der die Spezifikation präzisiert und erweitert. CLIP überträgt Nachrichten ausschließlich im Format von RFC 5424. Die Konfiguration erfolgt dabei mit den Parametern facility: 1 (Nachrichten auf Benutzerebene) und severity: 6 (informativ).

Feldbezeichnungen und Werte werden auf durch ein Leerzeichen getrennte "Feldbezeichnung"="Wert"-Paare abgebildet.

Die verschiedenen Wertetypen werden wie folgt formatiert und im ASCII-Code übertragen:

- c-Strings bleiben unverändert

- Zahlen werden als Zeichenfolgen von Ziffern dargestellt (0..9)

- x-Strings werden als Zeichenfolgen von Ziffern und Buchstaben dargestellt (0..9A..F)

- Schlüsselwörter werden in ihre Bedeutung übersetzt

CLIP verarbeitet derzeit sicherheitsrelevante BS2000 Ereignisse und Meldungen folgender Instanzen und überträgt sie im RFC-5424-konformen Syslog-Format an einen externen Server, wie zum Beispiel einen rSyslog-Server:

SAT (Security Audit Trail)

Feldbezeichnungen und Werte sind im SECOS-Handbuch dokumentiert.Hinweis

HEADER- und TRAILER-Satz einer SAT-Datei werden direkt in die Datei geschrieben. Die zugehörigen SAT-Events ZBG und ZND werden deshalb nicht an CLIP übertragen und können dort nicht protokolliert werden.

ACCOUNTING (Abrechnungseinträge)

Details folgen im nächsten Abschnitt.

rSyslog ist ein weit verbreitetes Open-Source-Tool zur Weiterleitung von Lognachrichten auf Basis des Syslog-Protokolls.

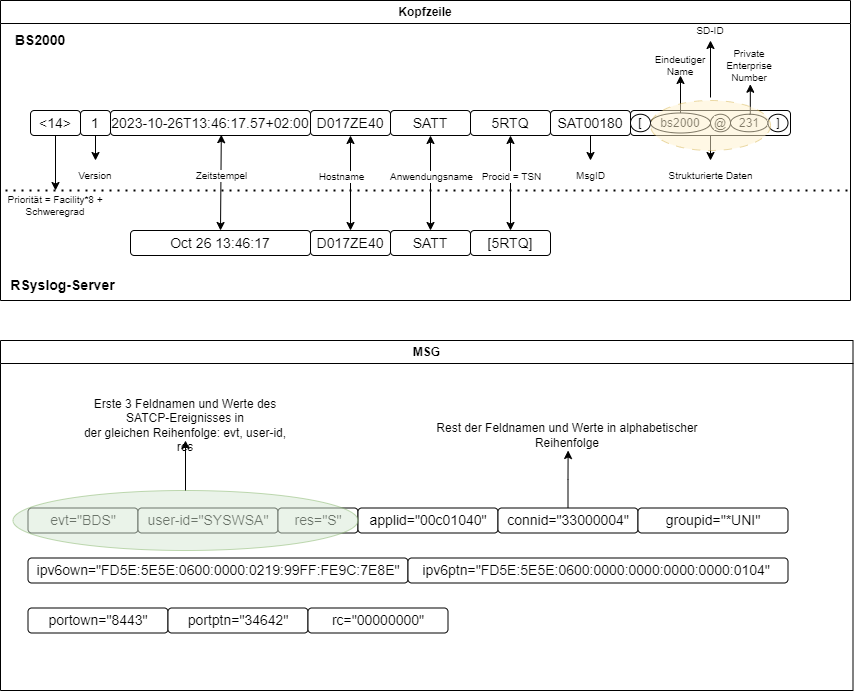

Das von CLIP genutzte Meldungsformat wird nachfolgend beschrieben. Die Beschreibung der Abschnitte der Kopfzeile ist in RFC5424 spezifiziert.

Beispiel für eine von CLIP über die Netzwerkschnittstelle übermittelte Syslog-Nachricht:

<14>1 2023-10-26T13:46:17.57+02:00 D017ZE40 SATT 5RTQ SAT00180 [bs2000@231] evt="BDS" user-id="SYSWSA" res="S" applid="00c01040" connid="33000004" groupid="*UNI" ipv6own="FD5E:5E5E:0600:0000:0219:99FF:FE9C:7E8E" ipv6ptn="FD5E:5E5E:0600:0000:0000:0000:0000:0104" portown="8443" portptn="34642" rc="00000000"Beispiel für die Darstellung dieser Nachricht von einem Linux-rSyslog-Server:

Oct 26 13:46:17 D017ZE40 SATT[5RTQ] evt="BDS" user-id="SYSWSA" res="S" applid="00c01040" connid="33000004" groupid="*UNI" ipv6own="FD5E:5E5E:0600:0000:0219:99FF:FE9C:7E8E" ipv6ptn="FD5E:5E5E:0600:0000:0000:0000:0000:0104" portown="8443" portptn="34642" rc="00000000"Das Format der Nachricht wird in den folgenden Abbildungen dargestellt: